네트워크 트래픽을 분석하고 문제를 해결하려면 패킷 캡처가 필수적입니다. 이를 도와주는 도구 중 하나가 바로 TCPDump입니다.

TCPDump는 명령어 기반의 네트워크 패킷 캡처 도구로, 네트워크에서 오가는 데이터를 실시간으로 캡처하고 분석할 수 있습니다.

이 글에서는 초보자도 쉽게 이해할 수 있도록 TCPDump의 기본 사용법과 다양한 활용 방법을 알려드릴게요! 😊

🔍 TCPDump란?

TCPDump는 네트워크 트래픽을 캡처하는 도구로, 특히 패킷 분석에 강력한 기능을 제공합니다.

네트워크에 연결된 장치들이 주고받는 모든 패킷을 캡처하여 그 안에 담긴 정보들을 실시간으로 확인할 수 있습니다.

이 정보들은 네트워크 문제를 해결하거나 보안 침해 사고를 분석하는 데 매우 유용합니다. 🔒

초보자가 처음 접할 때는 다소 복잡해 보일 수 있지만, TCPDump의 기본적인 사용법을 익히고 나면 네트워크 분석을 효과적으로 할 수 있게 됩니다.

또한, TCPDump는 리눅스와 유닉스 계열 운영체제에서 널리 사용되며, 매우 가볍고 빠르게 동작합니다. 🚀

📦 TCPDump 설치 방법

대부분의 리눅스 배포판에는 이미 TCPDump가 설치되어 있지만, 만약 설치되어 있지 않다면 아래 명령어로 간단히 설치할 수 있습니다:

Ubuntu / Debian 계열에서는 다음 명령어로 설치할 수 있어요:

sudo apt-get install tcpdumpRedHat / CentOS 계열에서는 아래 명령어로 설치합니다:

sudo yum install tcpdump📊 TCPDump의 기본 사용법

이제 TCPDump의 기본 사용법을 알아보겠습니다. 가장 간단한 형태는 아래와 같은 명령어로 네트워크 패킷을 캡처할 수 있습니다:

sudo tcpdump위 명령어를 입력하면, TCPDump는 네트워크 인터페이스에서 오고 가는 모든 패킷을 캡처하기 시작해요.

그러나 이렇게 하면 출력되는 내용이 너무 많아서 필요 없는 정보까지 포함되기 때문에, 특정 조건을 추가해 더 효율적으로 캡처할 수 있습니다. 🔧

🌐 네트워크 인터페이스 지정하기

네트워크 인터페이스를 지정하면, 특정 네트워크에서만 패킷을 캡처할 수 있습니다.

예를 들어, eth0라는 인터페이스에서 패킷을 캡처하려면 다음과 같이 명령어를 입력하세요:

sudo tcpdump -i eth0위 명령어에서 -i는 캡처할 인터페이스를 지정하는 옵션이에요.

다양한 네트워크 인터페이스에서 패킷을 캡처할 수 있으니, 어떤 네트워크 인터페이스에서 패킷을 보고 싶은지 잘 선택해 주세요! 😎

📁 출력된 결과 저장하기

네트워크 트래픽을 분석하는 동안, 결과를 파일로 저장해 두면 나중에 분석할 때 유용합니다.

TCPDump에서는 캡처한 데이터를 파일로 저장할 수 있어요. 아래와 같이 -w 옵션을 사용하여 캡처한 데이터를 파일에 저장할 수 있습니다:

sudo tcpdump -i eth0 -w capture_file.pcap이 명령어는 capture_file.pcap라는 파일에 패킷 데이터를 저장합니다.

이후 이 파일을 Wireshark와 같은 패킷 분석 도구를 사용하여 분석할 수 있습니다. 🚨

🔍 Wireshark를 이용해 pcap 파일 분석하기

저장된 pcap 파일은 Wireshark라는 도구를 사용하여 분석할 수 있습니다.

Wireshark는 패킷을 시각적으로 분석할 수 있는 강력한 도구로, 특히 패킷의 세부 내용을 쉽게 확인할 수 있습니다.

Wireshark는 Windows, macOS, Linux에서 사용할 수 있으며, Windows에서 pcap 파일을 열고 분석하려면 먼저 Wireshark를 설치해야 합니다.

아래 링크에서 Wireshark를 다운로드할 수 있습니다:

Wireshark를 설치한 후, pcap 파일을 열고 패킷의 세부 정보를 확인하면, 네트워크 트래픽을 더 깊이 이해할 수 있습니다.

이를 통해 HTTP 요청, DNS 질의, FTP 로그인 등 다양한 네트워크 활동을 추적할 수 있습니다. 🔍

⚡ 자주 사용하는 TCPDump 예제 및 옵션

이제 여러 가지 TCPDump의 유용한 예제들을 살펴보겠습니다. 다양한 필터 옵션을 사용하면 특정 조건에 맞는 패킷만 캡처할 수 있어요.

이 옵션들을 잘 활용하면 원하는 데이터만 빠르게 추출할 수 있습니다. 💡

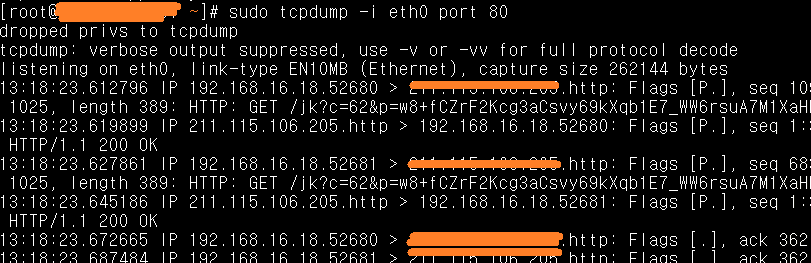

1. 특정 프로토콜 필터링

특정 프로토콜에 해당하는 패킷만 캡처하려면 port 옵션을 사용할 수 있습니다. 예를 들어, HTTP 트래픽만 캡처하고 싶다면 아래와 같이 명령어를 입력하면 됩니다:

sudo tcpdump -i eth0 port 80이 명령어는 TCPDump가 HTTP 프로토콜(80번 포트)으로 전송되는 패킷만 캡처하도록 합니다.

HTTP 외에도 FTP(21번 포트), HTTPS(443번 포트), DNS(53번 포트) 등을 필터링할 수 있습니다. 🔍

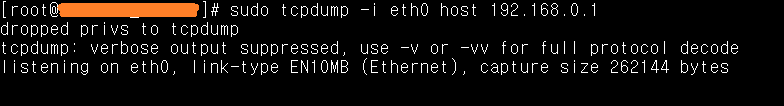

2. 특정 IP 주소 필터링

특정 IP 주소와 관련된 패킷만 캡처하고 싶다면 host 옵션을 사용할 수 있습니다.

예를 들어, 192.168.0.1 주소에서 발생하는 패킷만 캡처하려면 다음과 같이 입력합니다:

sudo tcpdump -i eth0 host 192.168.0.1위 명령어는 해당 IP 주소에서 보내고 받는 모든 패킷을 캡처합니다.

이처럼 특정 IP만 추적하고 싶을 때 유용합니다! 🏠

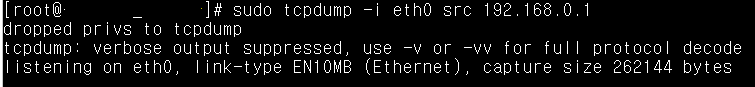

3. 출발지 또는 목적지 IP 필터링

출발지 또는 목적지 IP 주소만 필터링할 수도 있습니다.

예를 들어, 출발지 IP 주소가 192.168.0.1인 패킷만 캡처하려면 아래와 같이 입력할 수 있습니다:

sudo tcpdump -i eth0 src 192.168.0.1또는, 목적지 IP 주소가 192.168.0.2인 패킷만 캡처하려면:

sudo tcpdump -i eth0 dst 192.168.0.2

4. 패킷 내용 보기

기본적으로 TCPDump는 패킷의 헤더 정보만 보여줍니다.

그러나 패킷의 실제 내용을 보고 싶다면 -A 옵션을 사용하세요. 예를 들어, HTTP 요청을 캡처하고 내용을 보고 싶다면:

sudo tcpdump -i eth0 -A port 80이 명령어는 HTTP 패킷의 상세한 내용을 ASCII 형식으로 출력해줍니다.

이 방법을 사용하면 패킷 내부의 텍스트 데이터를 확인할 수 있어요! 📑

🔒 결론

TCPDump는 네트워크 트래픽을 실시간으로 캡처하고 분석할 수 있는 매우 유용한 도구입니다.

다양한 옵션을 사용하여 필요한 패킷만 캡처하고 분석할 수 있기 때문에, 네트워크 문제를 해결하거나 보안 분석을 하는 데 매우 큰 도움이 됩니다. 😊

이 글에서 소개한 TCPDump의 기본적인 사용법과 다양한 필터 옵션들을 참고하여, 실시간 네트워크 패킷 캡처 및 분석을 시작해 보세요!